そこで、Dockerコンテナ版のSoftEther VPN Serverをやめて、サーバ本体にSoftEther VPN Serverをインストールしてみる。

SoftEther VPN Serverのインストール

SoftEther VPN Serverのインストールは、公式サイトの「VPN Serverの導入」に従って行う。

まず、SoftEtherダウンロードセンターからSoftEther VPN Serverパッケージをダウンロードする。

|

| 図1.SoftEther VPN Serverのダウンロードサイト |

図1に示すように、[ダウンロードするソフトウェアを選択]には「SoftEther VPN (Freeware)」を、[コンポーネントを選択]には「SoftEther VPN Server」を、[プラットフォームを選択]には「Linux」を、[CPUを選択]には「Intel x64 / AMD64 (64bit)」を選択する。すると、ダウンロード可能なパッケージの一覧が表示されるので、その中から先頭にある下記のパッケージをダウンロードする。

softether-vpnserver-v4.28-9669-beta-2018.09.11-linux-x64-64bit.tar.gzなお、 上記のパッケージで「v4.28-9669-beta-2018.09.11」の部分はバージョンによって異なる。

ダウンロードしたパッケージをWinSCPを使ってUbuntuサーバのユーザのホームディレクトリ(/home/hinfo/)へアップロードする(ユーザIDはhinfoを使用するものとする)。以降はインストールマニュアルに従ってインストール作業を行う。

まず、Teratermを使ってユーザhinfoでUbuntuサーバへログインする。「ls」コマンドを入力すると、図2に示すように、WinSCPでアップロードしたSoftEther VPN Serverのパッケージがユーザhinfoのホームディレクトリ(/home/hinfo/)上にあることが確認できる。

|

| 図2.UbuntuサーバにアップロードされたSoftEther VPN Serverのインストールファイル |

次に、tarコマンドを使ってパッケージを解凍する。

hinfo@orca17:~$ sudo tar xzvf softether-vpnserver-v4.28-9669-beta-2018.09.11-linux-x64-64bit.tar.gz [sudo] hinfo のパスワード: vpnserver/ vpnserver/Makefile vpnserver/.install.sh vpnserver/ReadMeFirst_License.txt vpnserver/Authors.txt vpnserver/ReadMeFirst_Important_Notices_ja.txt vpnserver/ReadMeFirst_Important_Notices_en.txt vpnserver/ReadMeFirst_Important_Notices_cn.txt vpnserver/code/ vpnserver/code/vpnserver.a vpnserver/code/vpncmd.a vpnserver/lib/ vpnserver/lib/libcharset.a vpnserver/lib/libcrypto.a vpnserver/lib/libedit.a vpnserver/lib/libiconv.a vpnserver/lib/libintelaes.a vpnserver/lib/libncurses.a vpnserver/lib/libssl.a vpnserver/lib/libz.a vpnserver/lib/License.txt vpnserver/hamcore.se2 hinfo@orca17:~$

リスト1.パッケージの解凍

パッケージを解凍すると「vpnserver」という新しいディレクトリが作成される。cdコマンドを使ってこのディレクトリへ入り、「make」と入力する(リスト2)。

hinfo@orca17:~$ cd vpnserver/ hinfo@orca17:~/vpnserver$ sudo make -------------------------------------------------------------------- SoftEther VPN Server (Ver 4.28, Build 9669, Intel x64 / AMD64) for Linux Install Utility Copyright (c) SoftEther Project at University of Tsukuba, Japan. All Rights Reserved. -------------------------------------------------------------------- Do you want to read the License Agreement for this software ? 1. Yes 2. No Please choose one of above number:

リスト2.「使用権許諾契約書を読みますか?」という内容の質問

リスト2で1を選択すると、画面にたくさんの文字が流れて次のような表示が出る。

Did you read and understand the License Agreement ? (If you couldn't read above text, Please read 'ReadMeFirst_License.txt' file with any text editor.) 1. Yes 2. No Please choose one of above number:

リスト3.「使用権許諾契約書を読みましたか?」という内容の質問

リスト3で1を選択すると、次の表示が出る。

Did you agree the License Agreement ? 1. Agree 2. Do Not Agree Please choose one of above number:

リスト4.「使用権許諾契約書に同意しますか?」という内容の質問

リスト4で1を選択するとインストールが始まり、次のような画面が出ればプログラムの生成は成功である。

-------------------------------------------------------------------- The preparation of SoftEther VPN Server is completed ! *** How to switch the display language of the SoftEther VPN Server Service *** SoftEther VPN Server supports the following languages: - Japanese - English - Simplified Chinese You can choose your prefered language of SoftEther VPN Server at any time. To switch the current language, open and edit the 'lang.config' file. *** How to start the SoftEther VPN Server Service *** Please execute './vpnserver start' to run the SoftEther VPN Server Background Service . And please execute './vpncmd' to run the SoftEther VPN Command-Line Utility to config ure SoftEther VPN Server. Of course, you can use the VPN Server Manager GUI Application for Windows / Mac OS X on the other Windows / Mac OS X computers in order to configure the SoftEther VPN Ser ver remotely. *** For Windows users *** You can download the SoftEther VPN Server Manager for Windows from the http://www.softether-download.com/ web site. This manager application helps you to completely and easily manage the VPN server ser vices running in remote hosts. *** For Mac OS X users *** In April 2016 we released the SoftEther VPN Server Manager for Mac OS X. You can download it from the http://www.softether-download.com/ web site. VPN Server Manager for Mac OS X works perfectly as same as the traditional Windows ve rsions. It helps you to completely and easily manage the VPN server services running in remote hosts. -------------------------------------------------------------------- make[1]: ディレクトリ '/home/hinfo/vpnserver' から出ます hinfo@orca17:~/vpnserver$

リスト5.VPNサーバ生成処理

VPNサーバの配置

VPNサーバプログラムの生成が完了したら、VPNプログラムを/usr/local/ディレクトリへ配置する。

>hinfo@orca17:~/vpnserver$ cd .. hinfo@orca17:~$ sudo mv vpnserver/ /usr/local/ hinfo@orca17:~$ cd /usr/local/ hinfo@orca17:/usr/local$ ls bin etc games include lib man sbin share site-jma-receipt src vpnserver

リスト6.VPNサーバの配置

リスト6に示すように、/usr/local/ディレクトリ内にvpnserverがあれば配置は完了である。

パーミッションの変更

この vpnserver ディレクトリ内のファイルを、「root 権限」でなければ読み書きすることができないように、パーミッションを「600」に変更する。

「600」というのは、所有者(この場合は管理者であるroot)に対してのみ「rw-」、すなわち「読む」「書く」権限を与えるという意味である。

hinfo@orca17:~$ cd /usr/local/vpnserver/ hinfo@orca17:/usr/local/vpnserver$ sudo chmod 600 * hinfo@orca17:/usr/local/vpnserver$ sudo chmod 700 vpncmd hinfo@orca17:/usr/local/vpnserver$ sudo chmod 700 vpnserver hinfo@orca17:/usr/local/vpnserver$ ls -l 合計 10480 -rw------- 1 root root 2955 9月 11 12:35 Authors.txt -rw------- 1 root root 3010 9月 11 12:35 Makefile -rw------- 1 root root 30801 9月 11 12:35 ReadMeFirst_Important_Notices_cn.txt -rw------- 1 root root 36296 9月 11 12:35 ReadMeFirst_Important_Notices_en.txt -rw------- 1 root root 50695 9月 11 12:35 ReadMeFirst_Important_Notices_ja.txt -rw------- 1 root root 58903 9月 11 12:35 ReadMeFirst_License.txt drw------- 2 root root 4096 12月 5 09:37 chain_certs drw------- 2 root root 4096 12月 5 09:37 code -rw------- 1 root root 1296639 9月 11 12:35 hamcore.se2 -rw------- 1 root root 867 12月 5 09:37 lang.config drw------- 2 root root 4096 12月 5 09:37 lib -rwx------ 1 root root 4611944 12月 5 09:37 vpncmd -rwx------ 1 root root 4612024 12月 5 09:37 vpnserver hinfo@orca17:/usr/local/vpnserver$

リスト7.パーミッションの変更

なお、vpncmdとvpnserverは実行権を与えるためにパーミッションを「700」にしている。ここで、「700」は、所有者にのみ「rwx」、すなわち「読む」「書く」「実行する」権限を与えるという意味である。

動作チェック

これでインストールが完了したのでvpncmd の check コマンドによる動作チェックを行う。

まず、cdコマンドを使ってディレクトリ「/usr/local/vpnserver/」に入って管理者権限でvpncmdを入力する。

hinfo@orca17:/usr/local/vpnserver$ cd /usr/local/vpnserver/ hinfo@orca17:/usr/local/vpnserver$ sudo ./vpncmd vpncmd コマンド - SoftEther VPN コマンドライン管理ユーティリティ SoftEther VPN コマンドライン管理ユーティリティ (vpncmd コマンド) Version 4.28 Build 9669 (Japanese) Compiled 2018/09/11 12:23:27 by yagi at pc33 Copyright (c) SoftEther VPN Project. All Rights Reserved. vpncmd プログラムを使って以下のことができます。 1. VPN Server または VPN Bridge の管理 2. VPN Client の管理 3. VPN Tools コマンドの使用 (証明書作成や通信速度測定) 1 - 3 を選択:

リスト8.動作チェック

すると、リスト8に示す画面になるので、「3. VPN Tools コマンドの使用 (証明書作成や通信速度測定)」を選択する。すると「VPN Tools を起動しました。HELP と入力すると、使用できるコマンド一覧が表示できます。」と表示されるので、「check」コマンドを実行する。

1 - 3 を選択: 3

VPN Tools を起動しました。HELP と入力すると、使用できるコマンド一覧が表示できま す。

VPN Tools>check

Check コマンド - SoftEther VPN の動作が可能かどうかチェックする

---------------------------------------------------

SoftEther VPN 動作環境チェックツール

Copyright (c) SoftEther VPN Project.

All Rights Reserved.

この動作環境チェックツールを実行したシステムがテストに合格した場合は、SoftEther VPN ソフトウェアが動作する可能性が高いです。チェックにはしばらく時間がかかる場合があります。そのままお待ちください...

'カーネル系' のチェック中...

[合格] ○

'メモリ操作系' のチェック中...

[合格] ○

'ANSI / Unicode 文字列処理系' のチェック中...

[合格] ○

'ファイルシステム' のチェック中...

[合格] ○

'スレッド処理システム' のチェック中...

[合格] ○

'ネットワークシステム' のチェック中...

[合格] ○

すべてのチェックに合格しました。このシステム上で SoftEther VPN Server / Bridge が正しく動作する可能性が高いと思われます。

コマンドは正常に終了しました。

VPN Tools>

リスト9.「check」コマンド

リスト9に示すように「コマンドは正常に終了しました」と出れば動作確認は完了である。「exit」を入力してvpncmdを終了させる。

スタートアップスクリプト

VPN Serverのスタートアップスクリプトは 、公式サイトに例示されているものではなく、参考サイトに書かれてあるものを使う。

これは、スタートアップスクリプト内でtapデバイス(tap_vlan)を仮想ブリッジ(br0)にブリッジさせるスクリプトを使うためである。viコマンドを使ってディレクトリ「/etc/init.d/」内に「vpnserver」というファイルを作成し、リスト10に示すスタートアップスクリプトを書き込んで保存する。

hinfo@orca17:~$ cd /etc/init.d hinfo@orca17:/etc/init.d$ sudo vi vpnserver

リスト10./etc/init.d/内にスタートアップスクリプト「vpnserver」を作成する

#!/bin/sh

### BEGIN INIT INFO

# Provides: vpnserver

# Required-Start: $local_fs $network

# Required-Stop: $local_fs $network

# Default-Start: 2 3 4 5

# Default-Stop: 0 1 6

# Short-Description: SoftEther VPN

# Description: Start vpnserver daemon SoftEther VPN Server

### END INIT INFO

DAEMON=/usr/local/vpnserver/vpnserver

LOCK=/var/lock/subsys/vpnserver

. /lib/lsb/init-functions

test -x $DAEMON || exit 0

case "$1" in

start)

sleep 3

log_daemon_msg "Starting SoftEther VPN Server" "vpnserver"

$DAEMON start >/dev/null 2>&1

touch $LOCK

log_end_msg 0

sleep 3

# SoftEther VPNで追加した仮想tapデバイス名を調べる

tap=`/sbin/ifconfig -a| awk '$1 ~ /^tap/ {print $1}'`

/sbin/brctl addif br0 $tap

;;

stop)

log_daemon_msg "Stopping SoftEther VPN Server" "vpnserver"

$DAEMON stop >/dev/null 2>&1

rm $LOCK

log_end_msg 0

sleep 2

;;

restart)

$DAEMON stop

sleep 2

$DAEMON start

sleep 5

# SoftEther VPNで追加した仮想tapデバイス名を調べる

tap=`/sbin/ifconfig -a| awk '$1 ~ /^tap/ {print $1}'`

/sbin/brctl addif br0 $tap

;;

status)

if [ -e $LOCK ]

then

echo "vpnserver is running."

else

echo "vpnserver is not running."

fi

;;

*)

echo "Usage: $0 {start|stop|restart|status}"

exit 1

esac

exit 0

リスト11.スタートアップスクリプト「/etc/init.d/vpnserver」の内容

なお、仮想ブリッジ「br0」は、前回のブログの「リスト3./etc/network/interfacesの編集」によってシステム起動時に作成される。

その後、作成したスタートアップスクリプトに実行権限を与える。

hinfo@orca17:/etc/init.d$ sudo chmod 755 vpnserver

リスト12.スタートアップスクリプトのパーミッションの変更

次いで下記のコマンドを入力して作成したスタートアップスクリプトを有効化する。

hinfo@orca17:~$ sudo systemctl enable vpnserver [sudo] hinfo のパスワード: vpnserver.service is not a native service, redirecting to systemd-sysv-install Executing /lib/systemd/systemd-sysv-install enable vpnserver hinfo@orca17:~$ sudo /lib/systemd/systemd-sysv-install enable vpnserver hinfo@orca17:~$ ls -l /etc/rc*.d/ | grep vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 K01vpnserver -> ../init.d/vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 K01vpnserver -> ../init.d/vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 S01vpnserver -> ../init.d/vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 S01vpnserver -> ../init.d/vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 S01vpnserver -> ../init.d/vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 S01vpnserver -> ../init.d/vpnserver lrwxrwxrwx 1 root root 19 12月 5 12:14 K01vpnserver -> ../init.d/vpnserver hinfo@orca17:~$

リスト12.スタートアップスクリプトの有効化

これによってディレクトリ/etc/rc*.d/内にスタートアップスクリプト/etc/init.d/vpnserverへのシンボリックリンクが作られる。

次に、vpnserverを起動する。

hinfo@orca17:~$ sudo systemctl start vpnserver Warning: vpnserver.service changed on disk. Run 'systemctl daemon-reload' to reload units.

リスト13.vpnserverの起動

vpnserverのログは/usr/local/vpnserver/server_log/というディレクトリ内に「vpn_YYYYMMDD.log」という名前で作成される(YYYYMMDDは西暦年月日)。エラーが発生した場合はこのログファイルに何らかのメッセージが表示されるので確認すればよい。

サーバ管理マネージャを使った接続設定

WindowsパソコンにSoftEther VPN サーバ管理マネージャをインストールして、サーバの設定を行う。サーバ管理マネージャのダウンロードとインストール

SoftEtherのダウンロードセンターからサーバ管理マネージャをダウンロードする。 |

| 図3.サーバ管理マネージャのダウンロードサイト |

SoftEther VPN Server and VPN Bridge (Ver 4.28, Build 9669, beta)なお、 上記のパッケージで「Ver 4.28, Build 9669, beta」の部分はバージョンによって異なる。

ダウンロードが完了したらファイルをダブルクリックしてインストールを開始する。なお、インストールするソフトウェアの選択では「SoftEther VPN Server サーバ管理マネージャ(管理ツールのみ)」を選択する。

|

| 図4.インストールするソフトウェアの選択 |

サーバの設定

インストールが完了したらサーバー管理マネージャを起動する。

|

| 図5.サーバー管理マネージャ |

図5で[新しい接続設定]をクリックする。

|

| 図6.新しい接続設定 |

[接続設定名]に「******への接続設定」(******は各グループのホスト名:例:orca11)、[ホスト名]にはサーバのIPアドレスを入力して[OK]をクリックする。なお、この段階ではまだ[管理パスワード]は入力しない。

|

| 図7.接続設定が登録された |

図7に戻ると一覧に先ほど登録した接続設定名が表示されるので、これを選んで[接続]ボタンをクリックする。すると、図8に示すパスワード入力画面が表示される。

|

| 図8.パスワード入力画面 |

ここで、サーバー管理マネージャの管理者パスワードを設定して[OK]ボタンを押す。「パスワードを変更しました」と表示されたら[OK]ボタンを押す。すると、図9に示すVPNサーバの種類を選択する画面が表示される。

|

| 図9.簡易セットアップ画面(VPNサーバの種類) |

ここでは[リモートアクセスVPNサーバ]にチェックを入れて[次へ]進む。すると「続行すると、このVPN ServerまたはVPN Bridgeの現在の設定内容は、簡易セットアップで指定した内容に初期化されます。よろしいですか?」と表示されるので、そのまま[はい]をクリックする。

次に、図10に示すように[仮想HUB]を入力する画面が出るので「VPN-******」と入力して[OK]ボタンをクリックする。ここで、「******」の部分は各グループのホスト名とする。

|

| 図10.仮想HUB名の決定 |

次に図11に示すダイナミックDNSの設定画面が表示される。ここでは[ダイナミックDNSホスト名の変更]に各グループのホスト名を入力して[上記のDNSホスト名に変更する]をクリックする。このとき、画面左下に[DNS鍵]が表示されるのでノートに書き写しておく(スマホで写真を撮っておいてもよい)。

|

| 図11.ダイナミックDNS機能 |

確認画面が出たら[OK]ボタンを押すと「IPsec / L2TP / EtherIP / L2TPv3 サーバー機能の設定」画面が出る(図12)。ここでは[L2TPサーバー機能を有効にする(L2TP over IPsec)]にチェックをつけ、[IPsec事前共有鍵]にサーバのパスワードを入力して[OK]ボタンをクリックする。

|

| 図12.IPsec / L2TP / EtherIP / L2TPv3 サーバー機能の設定 |

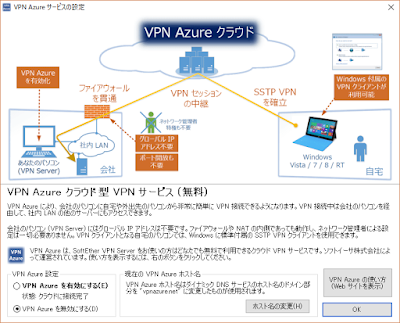

次に図13に示すVPN Azureの設定画面が表示されるが、ここでは[VPN Azureを無効にする]をチェックして[OK]ボタンをクリックする。

|

| 図13.VPN Azure 設定画面 |

次に図14に示すユーザ作成画面が表示されるので[ユーザーを作成する]をクリックする。

|

| 図14.ユーザの作成 |

[ユーザーの新規作成]画面が出たら[ユーザ名]には「hinfo」を、パスワードには「●●●●●●●●」を入力して[OK]ボタンをクリックする。

|

| 図15.新規ユーザー作成画面 |

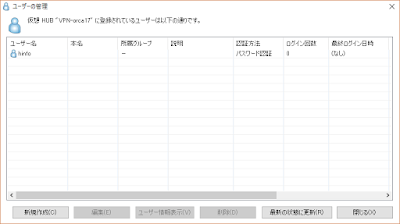

「ユーザhinfoを作成しました。」と確認メッセージが出るので[OK]ボタンを押すと、図16に示す[ユーザの管理]画面が表示されるので[閉じる]ボタンを押す。

|

| 図16.ユーザ管理画面 |

|

| 図17.サーバ管理マネージャ |

すると、図18に示す画面が表示される。

|

| 図18.ローカルブリッジ設定 |

ここで、[仮想HUB]には図10で入力した「VPN-******」(******はサーバのコンピュータ名)を入力し、[作成する種類]は「新しい tap デバイスとのブリッジ接続」をチェックし、[新しい tap デバイス名]には「vlan」と入力して[ローカルブリッジを追加]をクリックする。

|

| 図19.VM内でのローカルブリッジ機能の使用 |

図19に示す画面が出てくるので[OK]ボタンを押すと「ローカルブリッジ接続の定義を追加しました」と表示される。ここで[OK]ボタンを押すと設定作業は完了して図20が現れる。

|

| 図20.ローカルブリッジ設定完了 |

画面上部に仮想HUB名「VPN-******」(******はサーバのホスト名)とtapデバイス名「vlan」が表示されていれば成功である。

VPNサーバ起動

ここまで終えたらシステムを再起動する。

再起動後、"ip a"コマンドを使って「tap_vlan」というインターフェースが作成されていることを確認する。

hinfo@orca17:~$ ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

2: enp3s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master br0 state UP group default qlen 1000

link/ether f4:4d:30:6b:ac:0c brd ff:ff:ff:ff:ff:ff

3: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 5e:a8:7e:4d:dd:13 brd ff:ff:ff:ff:ff:ff

inet 172.16.111.217/16 brd 172.16.255.255 scope global br0

valid_lft forever preferred_lft forever

4: docker0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default

link/ether 02:42:72:4b:1c:a2 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.1/16 brd 172.17.255.255 scope global docker0

valid_lft forever preferred_lft forever

6: veth77254f2@if5: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master docker0 state UP group default

link/ether 52:9c:a9:ed:62:13 brd ff:ff:ff:ff:ff:ff link-netnsid 0

8: veth00fc6a7@if7: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master docker0 state UP group default

link/ether ca:57:e8:b0:d0:67 brd ff:ff:ff:ff:ff:ff link-netnsid 1

10: tap_vlan: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master br0 state UNKNOWN group default qlen 1000

link/ether 5e:a8:7e:4d:dd:13 brd ff:ff:ff:ff:ff:ff

hinfo@orca17:~$

リスト13.インターフェース一覧

リスト13を見ると、物理NIC「enp3s0」と仮想NIC(tap_vlan)が仮想ブリッジ「br0」にブリッジされていることがわかる。

同様に、 仮想NIC「veth77254f2@if5」と「veth00fc6a7@if7」が仮想ブリッジ「docker0」にブリッジしていることがわかる。これはDockerで利用されている。

これは、リスト14に示すようにbrctlコマンドを使って確認できる。

hinfo@orca17:~$ sudo brctl show

[sudo] hinfo のパスワード:

bridge name bridge id STP enabled interfaces

br0 8000.5ea87e4ddd13 no enp3s0

tap_vlan

docker0 8000.0242724b1ca2 no veth00fc6a7

veth77254f2

hinfo@orca17:~$

リスト14.brctlコマンドでブリッジを確認

接続テスト

接続テストを行うためにクライアントパソコンに SoftEther VPN Client for Windows をインストールしてVPNサーバと接続するように設定する。

これについては、ブログ「VPN(Docker版) 」の「SoftEther VPN クライアントからの接続」に書いた。

参考サイト

【Tips】

スタートアップスクリプトのLSB記法

/etc/init.dに格納するスタートアップスクリプトにはchkconfig用とLSB記法の2通りがある。chkconfigはRedHat系専用で、LSB記法はLinuxの標準記法のため、ディストリビューションによらず利用できる。また、両方書くとLSB記法が使用される。

仮想NICの作成

ブログ「VPN(Docker版)」の「VPNサーバ上で稼働するサービスへの接続」 では、仮想NICを作るのにvpncmdを使った。

しかし、これは図18でtapデバイスを作成することと同じことなので必要ない。

vpncmdはサーバ管理マネージャと同等な機能をCUIで提供しているに過ぎない。

下記にその一例としてvpncmdを使ってtapデバイスを表示しているところを示す。

root@orca17:/home/hinfo# /usr/local/vpnserver/vpncmd localhost:443 /SERVER vpncmd コマンド - SoftEther VPN コマンドライン管理ユーティリティ SoftEther VPN コマンドライン管理ユーティリティ (vpncmd コマンド) Version 4.28 Build 9669 (Japanese) Compiled 2018/09/11 12:23:27 by yagi at pc33 Copyright (c) SoftEther VPN Project. All Rights Reserved. パスワード: ******* VPN Server "localhost" (ポート 443) に接続しました。 VPN Server 全体の管理権限があります。 VPN Server>BridgeList BridgeList コマンド - ローカルブリッジ接続の一覧の取得 番号|仮想 HUB 名|ブリッジ先 LAN カードまたは tap デバイス名|状態 ----+-----------+------------------------------------------+------ 1 |VPN-****** |vlan |動作中 コマンドは正常に終了しました。 VPN Server>

0 件のコメント:

コメントを投稿